Debido a la pandemia de COVID-19, millones de trabajadores hacen un uso extensivo de los sistemas de colaboración por video.

Consejos para mejorar la calidad de sesiones de Teams, Webex, Zoom

Las Guerras Culturales

Para muchos, la transición al trabajo remoto desafió la cultura laboral existente. Para algunos, hubo poco tiempo para preparar un plan de gestión de cambios o participar en la capacitación de los empleados para ayudar a aprovechar al máximo las soluciones de colaboración elegidas para ayudar a las empresas a sobrevivir al bloqueo.

Semanas después, millones de personas se han acostumbrado a utilizar Zoom, Microsoft Teams y Cisco WebEx para colaborar con otros. Microsoft confirmó recientemente que manejó 2.700 millones de minutos de reuniones en un día, mientras que las videollamadas totales crecieron un 1,000% en marzo. 200 millones de personas usaban Zoom diariamente en marzo para trabajar, socializar y asistir a la escuela. La colaboración por video y las clases se han convertido en parte de nuestra vida diaria.

¿Sobrecarga de Video?

Nuestra rápida adopción de las videoconferencias no está exenta de problemas. La congestión de la red puede ocurrir en el hogar, en la red de acceso de banda ancha o dentro de la empresa o en las nubes de hiperescala que albergan aplicaciones de video. Considere pedirle a su proveedor de servicios de red empresarial que ejecute análisis de red para identificar dónde está ocurriendo cualquier congestión.

Con tanta gente confinada en casa, la transmisión de TV ha aumentado. Así que Netflix, Amazon Prime y muchos más redujeron la calidad de sus transmisiones en un intento por garantizar que queda suficiente ancho de banda para las empresas que apoyan el trabajo desde casa.

Aun así, si su hogar está lleno de niños viendo transmisiones de Netflix, su rendimiento inalámbrico puede verse afectado. Considere desmarcar la calidad HD en la configuración de su aplicación de video y, si aún experimenta videos deficientes y entrecortados, intente usar amplificadores de Wi-Fi en la casa o enchufar un cable Ethernet. Además, muchos enrutadores Wi-Fi le permiten priorizar el tráfico de aplicaciones en la configuración de QoS poco utilizada, una para preguntarle a su proveedor de servicios de banda ancha o al equipo de soporte de TI de la empresa.

Ayuda de Experto en Tecnología

Otros dolores de cabeza sufridos por el soporte de TI incluyen la provisión de VPN a través de la infraestructura alojada internamente y el soporte de dispositivos / sistemas propiedad de los empleados para la infraestructura de escritorio virtual elegida por su empresa. Después de todo, algunas configuraciones locales pueden requerir una configuración compleja de equipos para permitir el acceso remoto, lo cual es un desafío cuando se brinda soporte a trabajadores remotos.

Los recursos empresariales también se están extendiendo más allá del diseño y el ancho de banda a medida que un mayor número de empleados intenta utilizarlos. Esto último es un problema para cualquier provisión de SaaS, pero cuando se trata de su VPN empresarial, es la diferencia entre las experiencias laborales productivas y la frustración. ¿Qué sucede cuando no puede realizar una reunión virtual porque su VPN carece del ancho de banda necesario? Muchos clientes de Fibertel Perú aumentaron significativamente la capacidad de acceso remoto de la noche a la mañana para apoyar a los trabajadores remotos, como lo demuestran estos estudios de casos de continuidad empresarial.

La Seguridad Importa

Si bien la transmisión de video puede estar protegida por su VPN privada y transmitida a través de su red corporativa, el trabajo remoto significa que ninguna empresa tiene el control total. Un estudio afirma que el 50% de los trabajadores remotos del Reino Unido no han cambiado la contraseña de su red Wi-Fi en el hogar en los últimos dos años. Los enrutadores deben estar protegidos con contraseñas únicas, los empleados deben tener conocimientos básicos de seguridad y el equipo debe estar protegido por las últimas actualizaciones de seguridad. TI tiene una gran responsabilidad aquí en términos de educación y soporte remoto.

Preparando la Escenario

Ya sea una PC, Macbook, tableta o teléfono inteligente, su dispositivo debe ejecutar la última versión del sistema operativo (SO) y la seguridad debe estar actualizada. Además, una videoconferencia se beneficiará de una cámara de buena calidad y unos auriculares cómodos con un micrófono de buena calidad. Un auricular decente protege a los miembros de su familia de tener que escuchar su conversación relacionada con el trabajo.

No todo el mundo tiene una oficina en casa, así que busque un lugar para trabajar que sea cómodo y donde no lo interrumpan. La iluminación puede ser importante, ya que la mayoría de las cámaras de PC no responden bien a una iluminación deficiente.

Zoom, Teams y Webex le brindan cierto control sobre el fondo que usa en las reuniones. Si es apropiado, incluso puede divertirse un poco con estos fondos virtuales. Un cineasta inglés creó un fondo de video en el que se sirve una taza de té.

Hemos aprendido a utilizar las tecnologías de colaboración por vídeo y la mayoría de las empresas han avanzado en la búsqueda de modelos de mejores prácticas que les ayuden a utilizar estas herramientas de forma eficaz. Es fundamental que conservemos estas herramientas y conocimientos. Más de la mitad de las empresas que recientemente comenzaron a apoyar el trabajo remoto debido a la pandemia de coronavirus dicen que continuarán o probablemente continuarán permitiendo que los empleados trabajen desde casa.

¿Cómo la tecnología está ayudando al bienestar de los empleados?

Hablemos de la salud mental y cómo la tecnología está ayudando en esto, para un caso puntual, como lo es en Reino Unido.

Según estudios, uno de cada seis adultos del Reino Unido ha experimentado un problema de salud mental como ansiedad o depresión. En los últimos tiempos, la salud mental se ha convertido en uno de los temas más candentes en el Reino Unido. Numerosas organizaciones benéficas, están tratando de poner fin al estigma de la salud mental y hacer campaña para aumentar el apoyo al bienestar. Estas campañas de alto perfil están siendo respaldadas por personas como celebridades. Las personas pasan por tiempos difíciles, luchando por encontrar a alguien que escuche y ayude. Preocupaciones que no solo han afectado sus vidas personales sino que también se han transferido a sus lugares de trabajo. Estadísticas asombrosas en 2017/8 muestran que los problemas de salud mental representaron 15.4 millones de días de baja por enfermedad en el Reino Unido. En el pasado, las empresas se centraron en el bienestar físico de los empleados, pero nunca consideraron la importancia de la salud emocional. Esto está comenzando a cambiar lentamente. Los nuevos programas se están alejando de ofrecer solo asesoramiento tradicional cara a cara o por teléfono. Si bien la interacción humana siempre debe ser una opción, las empresas reconocen que las personas tienen una vida laboral y personal ocupada. Los empleados luchan por tener tiempo fuera de la oficina, lo que a menudo resulta en citas perdidas o canceladas. En otros casos, las personas no reservarán citas por temor a que hacer públicas sus preocupaciones resulte en discriminación. Las empresas ahora están escuchando y adaptándose a estas demandas mirando tecnologías para ayudar a proporcionar una solución.

Dispositivos

La pregunta es: ¿quién no tiene uno? Ya sea que se trate de un Smartwatch de Apple o de otra marca, hay un dispositivo de salud para todos. Este año, se estima que habrá 722 millones de dispositivos portátiles conectados en todo el mundo

Trabajo Remoto

Se cuenta, en el mercado, con todas las herramientas remotas disponibles, incluidas las conferencias de audio, WebEx y Skype. Entonces se puede trabajar tan efectivamente en casa como cuando se está en la oficina. El trabajo remoto es una excelente solución flexible para las personas que necesitan equilibrar el trabajo y las circunstancias de la vida en el hogar y los empleadores deberían alentarlo.

Plataformas de Bienestar

Muchas empresas permiten que sus empleados puedan acceder a muchos recursos, incluidos seminarios web y consejos sobre diversos temas, como salud, finanzas, trabajo, educación y estilo de vida.

Aplicaciones

A muchos les resulta más fácil acceder a la plataforma de la empresa a través de una aplicación móvil. Las aplicaciones son más fáciles de meter y quitar durante un día ocupado. Además de la aplicación de trabajo, hay infinitas opciones de bienestar disponibles en dispositivos Android o Apple.

GPS Virtual

Los empleados luchan por encontrar tiempo para hacer citas personales durante la semana laboral. Las compañías de seguros, ahora ofrecen a las empresas corporativas consultas médicas en línea a través de videoconferencia. Esto elimina la cuestión de tomarse el tiempo para viajar a las citas. Para otros, también puede aliviar la enorme ansiedad de reunirse con asesores en persona para discutir sus preocupaciones.

Herramientas de beneficio del personal

Los empleadores también ofrecen una gran variedad de beneficios para el personal que promueven la salud y el bienestar. A través de una herramienta en línea, hay muchos beneficios diferentes para elegir, que incluyen descuentos para miembros del gimnasio, programas de ciclo al trabajo, actividades al aire libre y restaurantes.

Análisis de Data

La empresa multinacional Unilever tiene un reconocido programa de bienestar que también invierte mucho en análisis para rastrear sus resultados. De 2008 a 2017, la compañía redujo el absentismo en un 15% y redujo los costos de atención médica en un 20%, resultados muy positivos tanto para Unilever como para sus empleados. Si bien estas tecnologías se están moviendo en la dirección correcta, aún queda un largo camino por recorrer para abordar la salud mental en el lugar de trabajo. Los empleadores deben tomarse en serio la salud mental, reconociendo el impacto en el desempeño de sus empresas, pero también el bienestar de su personal. Las iniciativas y la conciencia deben ser respaldadas y dirigidas por el equipo directivo superior y en cascada en toda la organización. Los gerentes de línea deben estar completamente capacitados para sentirse cómodos hablando con su personal sobre la salud emocional. Y lo más importante de todo es la creación de un entorno seguro para que los empleados sientan que pueden hablar, ser escuchados y apoyados.

7 Pasos para una Migración Exitosa a la Nube

Permítanos describir una metodología paso a paso para una migración exitosa de SAP, de una nube pública a otra plataforma de nueve mediante una experiencia puntual de una empresa y como obtuvo beneficios significativos de la migración.

Datos y SAP en el corazón del negocio

La empresa es un gran fabricante de bienes de consumo con una presencia significativa en otros países, cuyo nombre no podemos citar por razones de confidencialidad. Están utilizando ampliamente los datos para impulsar la innovación en todos los niveles de su negocio. En ese contexto, SAP es fundamental para sus operaciones financieras, logísticas y de recursos humanos. A medida que se mudaron de sus oficinas, tuvieron que enfrentar muchos desafíos en términos de conectividad y administración de datos, que podrían ser perjudiciales para su negocio principal. Su entorno SAP estaba alojado en una nube pública con un entorno estático, lo que hizo posible que la infraestructura no se adaptara ni a sus necesidades transaccionales ni al crecimiento de datos. Es un problema clásico con las infraestructuras ERP, ya sean alojadas en nube o locales. La falta de visión de futuro sobre la escalabilidad futura de un entorno ERP a menudo conduce a un punto muerto cuando se trata de empujar.

Requisitos previos de migración a la nube de SAP

Se inicia con una auditoría de las instancias de SAP existentes y luego se analiza el crecimiento de los datos, así como el crecimiento de las transacciones por usuario, el cronograma de utilización máxima por año y la utilización máxima de recursos por parte de las actividades transaccionales de SAP durante el fin de mes, el trimestre y el final . Luego, se agrega un búfer del 20% al tamaño para el cálculo y la memoria, así como un tamaño adicional del 30% para el almacenamiento, esto se basa en datos históricos de utilización de recursos por año y se tiene en cuenta para un almacenamiento de tres años. Luego se procede a migrar la instancia de SAP QA a nivel de VM. El aseguramiento de la calidad es realmente crítico con respecto a la implementación de proyectos SAP.

7 Pasos para una migración exitosa de SAP a la nube

Lo que se realizó con el fabricante de bienes de consumo fue:

- Para empezar, se exportó la imagen de VM existente desde la nube de origen y luego se importó a la nube destino. Esta etapa fue perfecta, ya que permitió que la instancia de origen de SAP se ejecutara mientras se instalaba una nueva copia en la VM de nube de destino.

- En segundo lugar, se creó la imagen de inmersión del sistema a nivel del sistema operativo antes de la configuración de datos.

- En tercer lugar, se separó la instancia de la base de datos, actualizamos los nuevos detalles del host de SAP y se volvió a conectar a la nube de destino a nivel de la base de datos, asegurando así la migración completa de todo el entorno necesario para la ejecución adecuada de la base de datos en el entorno de destino.

- Cuarto, se ajustó la configuración de red de SAP para adaptarla al entorno de nube objetivo. Dichos cambios deben realizarse tanto a nivel de alojamiento como de aplicación, ya que siempre hay discrepancias entre los proveedores de la nube. Tal cambio de configuración hace posible la optimización del manejo de la red en la nueva red.

- Luego se procedió a iniciar la instancia de SAP en la nube de destino. Posteriormente se lanzó una verificación de consistencia de instalación del sistema, que confirmó que todas las instancias de SAP se ejecutaban correctamente. Esta fase también aseguró que la base de datos se vinculó adecuadamente con el entorno SAP objetivo y que el sistema estaba utilizando los datos correctos del lugar correcto.

- La fase 6 consistió en permitir el acceso de los usuarios y la entrega a los usuarios finales para las pruebas de front-end. Una vez que el back-end funciona de manera confiable, etapa 5 de este enfoque, se puede permitir que los usuarios finales de SAP prueben el flujo de trabajo funcional y se aseguren de que todo funcione bien a su fin.

- Por último, la fase 7, se migró todos los datos creados desde el comienzo de la migración para asegurarnos de que el conjunto de datos estaba completo y actualizado y desplegamos el sistema.

Problemas relacionados con la configuración inicial de SAP

La empresa se enfrentó problemas con el acceso de administrador de la plataforma. Además, la falta de transparencia del catálogo de servicios inicial y la ausencia de soporte cuando lo necesitaban en su mayoría condujo a retrasos en la implementación de los paquetes de soporte de SAP. Luego, la empresa decidió pasar a una solución más personalizada, que abarque el tamaño correcto de su panorama SAP existente y soporte un 10% de crecimiento de datos por año. En lo que respecta a las copias de seguridad, se aplicó una solución de tres niveles, que cubre máquinas virtuales, bases de datos y entornos SAP. Tal elección agregó una granularidad significativa e hizo posible reanudar el sistema desde cualquiera de estos tres entornos, dependiendo de dónde se produjo el problema inicialmente.

Resultado y beneficios para la empresa

En cuanto al crecimiento de las transacciones y la copia de seguridad de los datos, se recomienda un plan de almacenamiento en la nube de cinco años que cumpla con las regulaciones. La solución objetivo termina siendo más barata que su configuración original.

Seguridad en Nube

Ahora es de conocimiento común, el uso de tecnologías en la nube tiene muchos beneficios, incluida la eficiencia, la agilidad y la escalabilidad que puede ofrecer a las empresas convencionales de todos los tamaños. En los últimos años, ha pasado de ser una tecnología emergente a ser una alternativa de confianza para las infraestructuras locales. Sin embargo, las organizaciones que adoptan tecnologías en la nube aún enfrentan varias preocupaciones de seguridad, incluidos problemas de cumplimiento legal, fuga de datos y otras amenazas potenciales para los activos empresariales. Pero, ¿cuáles son los riesgos de seguridad en la nube más comunes y cómo podemos evitarlos?

1. Fuga de datos

La fuga de datos confidenciales es la amenaza más crítica que representa la computación en la nube para las organizaciones de hoy. Para asegurar mejor sus datos, primero debe comprender cómo pueden filtrarse sus datos. El riesgo de fuga de datos aumenta a medida que los empleados usan sus dispositivos corporativos o personales para acceder a una sorprendente diversidad de aplicaciones en la nube en el trabajo, desde la aplicación para tomar notas hasta la aplicación para compartir archivos Google Drive, OneDrive o Dropbox. De hecho, según estudios ~ 80% de los trabajadores admiten usar aplicaciones de nube pública no aprobadas en el trabajo. Una persona con información maliciosa puede filtrar datos confidenciales a su Google Drive personal utilizando su máquina corporativa Los datos confidenciales también se pueden filtrar debido a un error humano inadvertido al usar aplicaciones en la nube autorizadas o no autorizadas: compartición accidental, almacenamiento de contraseñas en el almacenamiento compartido o la configuración incorrecta de los recursos en la nube. Un usuario puede compartir accidentalmente datos confidenciales en OneDrive corporativo con URL accesibles públicamente. Estas son algunas medidas de seguridad recomendadas para evitar la fuga de datos confidenciales y cumplir con los requisitos de cumplimiento:

· Identificar y cifrar datos confidenciales en tránsito y en reposo.

· Identificar y controlar la sombra de riesgo de TI.

· Garantice una visibilidad granular en todas las aplicaciones de nube autorizadas y no autorizadas.

2. Actividades sospechosas

Los expertos malintencionados podrían tener un gran impacto en la confidencialidad, integridad y disponibilidad de los datos empresariales. Con el uso de aplicaciones en la nube, el riesgo aumenta a medida que las personas con información privilegiada pueden usar sus cuentas en la nube con sus dispositivos no administrados para difundir malwares en una organización, infectar datos ricos o filtrar datos confidenciales. Una persona interna malintencionada puede usar un dispositivo no administrado para filtrar la fecha confidencial del almacenamiento corporativo de OneDrive.Una persona con información maliciosa puede usar un dispositivo no administrado para cargar archivos maliciosos en el almacenamiento corporativo de OneDrive o adjuntarlo a un registro de Salesforce. El archivo puede ser abierto por un usuario legítimo conectado a la red corporativa de la empresa. Por otro lado, las credenciales de los usuarios pueden verse comprometidas a través de ataques de phishing de otras técnicas similares. Los actores de Threath pueden usar las cuentas en la nube robadas para realizar actividades maliciosas. Los datos confidenciales se pueden filtrar, falsificar, infectar o destruir causando un costo significativo para las empresas. Desafortunadamente, estas nuevas amenazas no pueden ser manejadas por las medidas estándar de seguridad de TI. Por lo tanto, las organizaciones deben mejorar sus medidas de seguridad para proteger sus activos contra malware, ransomware y otras actividades en la nube maliciosas. A continuación se detallan algunas medidas de seguridad conocidas para proteger a las empresas contra las actividades en la nube maliciosas mencionadas anteriormente:

· Desarrolle e implemente una estrategia de prevención de pérdida de datos.

· Realice análisis de comportamiento de usuarios y entidades para una mejor visibilidad.

· Analice y ponga en cuarentena el malware al cargar, descargar y en reposo.

· Bloquee las amenazas conocidas y de día cero.

· Cifre los datos confidenciales antes de que vayan al almacenamiento en la nube.

3. Expansión de la identidad

Históricamente, los usuarios solían autenticarse en un almacén de datos de identidad central para acceder a aplicaciones corporativas locales. Con el tiempo extra, las empresas comenzaron a usar aplicaciones en la nube y software como un servicio (SaaS) como Salesforce. Del mismo modo, las redes sociales y otras aplicaciones de nube en la sombra ganaron popularidad y se incorporaron a las operaciones comerciales cotidianas. De repente, los empleados se encontraron autenticándose contra diferentes almacenes de datos en todo Internet. Esta expansión de ID aumenta el riesgo de la adquisición de cuentas en la nube del usuario y hace que proteger el acceso a la información de una organización sea mucho más desafiante.

Estas son algunas medidas de seguridad para proteger las cuentas en la nube del usuario:

- Use una plataforma central de administración de identidad y acceso (IAM) para aplicaciones de nube aprobadas.

- Restrinja el acceso desde dispositivos no administrados y controle el tipo de aplicaciones en la nube utilizadas en toda la empresa.

- Haga cumplir la autenticación multifactor para acceder a las aplicaciones corporativas en la nube.

- Aplique políticas granulares basadas en contenido y contexto.

¿Es CASB una apuesta segura para gestionar todos esos riesgos?

Las soluciones CASB (Cloud Access Security Broker) pueden llenar muchos de los vacíos de seguridad abordados en aquí y ofrecen una visión holística de todo el entorno de la nube que permite a las organizaciones administrar de manera efectiva los riesgos de seguridad en la nube mientras se aprovechan los beneficios que ofrece la computación en la nube. La pregunta es :¿Están las soluciones CASB listas? Según nuestras observaciones y los comentarios de los clientes, este no parece ser el caso en este momento. Si bien las soluciones CASB han estado disponibles ahora durante los últimos 5 años, el mercado aún es inmaduro. Cada producto en el mercado tiene sus propias fortalezas y debilidades y cubre diferentes amenazas. Por lo tanto, es importante comprender los casos de uso de sus servicios en la nube cuando se trata de elegir una solución CASB. También se requiere evaluar los impactos en la infraestructura existente.

¿Cómo la tecnología puede ayudar a la continuidad del negocio?

La emergencia de salud del coronavirus ha demostrado a las empresas la importancia de contar con las herramientas adecuadas para garantizar la continuidad del negocio. Como resultado, las empresas están acelerando nuevas iniciativas de transformación digital. Las herramientas y los canales digitales los ayudarán a aumentar la capacidad de recuperación empresarial y les permitirán recuperarse para el crecimiento futuro.

La pandemia ha puesto de cabeza al mundo de los negocios. Cambiará la forma en que se hacen los negocios, desde la logística de fabricación y cadena de suministro hasta la forma en que se venden los productos y servicios. La tecnología será el facilitador de este cambio. Una vez que aparezca una apariencia de normalidad, se prevé que los ejecutivos priorizarán nuevas inversiones en tecnología.

Herramientas de comunicación y colaboración como negocio esencial

Incluso una vez que ha pasado el pico de la pandemia, una gran cantidad de trabajadores con conocimiento tomarán la opción de trabajar desde casa. Las herramientas seguras de comunicación y colaboración unificadas (UC&C) se han vuelto esenciales para esto. Con esto se estima que para el 2024, las empresas con entornos de trabajo inteligentes y colaborativos verán un 30% menos de rotación de personal, un 30% más de productividad y un 30% más de ingresos por empleado que sus pares.

Los CIO deberán trabajar en el desarrollo de una estrategia de espacio de trabajo digital que incorpore aplicaciones de colaboración, controles de seguridad, programas de traer su propio dispositivo y soporte de red para capacitar a los empleados y mejorar la eficiencia. Las herramientas de gestión del rendimiento ayudarán a las empresas a comprender mejor la moral y la productividad de los trabajadores remotos y mejorar los procesos cuando sea necesario.

Multicloud y monitoreo de desempeño.

Las plataformas en la nube tienen la capacidad innata de vincular de manera remota a personas, socios, consumidores, aplicaciones y procesos de manera efectiva en diversas geografías. Además de agilidad y flexibilidad, la nube también permite a las empresas escalar de acuerdo con la demanda y mejorar la seguridad y el control. Se pronostica que, después de COVID, 2021 será el año de multicloud, con muchas empresas que invierten en el despliegue de nubes en las instalaciones, fuera de las instalaciones, públicas y privadas como su infraestructura predeterminada. El monitoreo del desempeño también será clave ya que las compañías pueden monitorear la experiencia digital de las aplicaciones basadas en la nube. Al mismo tiempo, también pueden administrar de forma proactiva redes y aplicaciones para resolver rápidamente cualquier problema. Para tener éxito en este viaje multi-nube posterior a COVID 19, se aconseja a las empresas que realicen una auditoría de sus aplicaciones y elaboren una hoja de ruta de modernización por fases para cada una. Las estrategias de nube híbrida pueden ser complejas y una talla única no sirve para todos, por eso es aconsejable obtener asesoramiento de expertos. Fibertel Perú lo puede ayudar en esta tarea.

SD-WAN

Ya se ha establecido la importancia de la nube para mantener las operaciones en funcionamiento en una crisis. A medida que avanzamos hacia un ecosistema descentralizado, SD-WAN puede ayudar a las empresas a ofrecer conectividad y servicios de manera rápida y fácil desde la nube. La escalabilidad de la tecnología también proporciona la agilidad y la capacidad de respuesta que las empresas buscarán en la nueva normalidad.

Algunas organizaciones están considerando extender SD-WAN para apoyar la tarea. Su flexibilidad para explotar múltiples conexiones de banda ancha lo hace muy atractivo para las empresas que desean asegurarse de que sus trabajadores expertos tengan acceso constante a aplicaciones en la nube internas y externas. La tecnología SD-WAN se puede adaptar para ayudar de manera significativa a entornos de trabajo remotos actuales.

Además de la capacidad de procesar grandes cantidades de datos en tiempo real para una mejor comprensión, también se permitirá a las empresas proporcionar a los usuarios aplicaciones de alto rendimiento que incorporan inteligencia artificial (IA) y explotan el emergente Internet de las cosas (IoT).

Seguridad: una consideración clave

Asegurar la migración masiva a la tarea doméstica ha sido un desafío enorme para las empresas y ha puesto patas arriba los requisitos de seguridad. De repente, un gran número de trabajadores han tenido que acceder a datos críticos desde fuera de los perímetros seguros tradicionales de la red.

Esto ha resultado en una transformación en las demandas de ciberseguridad, impulsada por un aumento en el trabajo remoto y el uso de la nube. Para asegurar esta nueva forma de trabajar, las empresas deberán adoptar un enfoque integral de la seguridad. Tanto los equipos de seguridad como las ofertas deberán ser mucho más flexibles y ágiles.

Las empresas ahora deben volver a visitar sus planes de seguridad y continuidad comercial a la luz de lo que han aprendido de COVID-19. Deben realizar una evaluación de riesgos en procesos críticos para garantizar que puedan mantenerse si otra crisis global golpea la línea. Las empresas también necesitan analizar su postura de seguridad para asegurarse de que se alinea con sus planes de negocios.

La nueva era de digitalización

COVID-19 ha asegurado que el mundo de los negocios nunca volverá a ser el mismo. La tecnología nos ha ayudado a todos a través de la pandemia. Ahora será fundamental para que las empresas vuelvan a la salud operativa, la construcción, los ecosistemas conectados y un futuro productivo para todos nosotros.

¿Estamos preparados para que la innovación digital nos lleve hacia adelante?

“La perfección se logra, no cuando no hay nada más que agregar, sino cuando no hay nada más que quitar”. -Antoine de Saint-Exupéry

Una crisis inevitablemente nos obliga a cambiar nuestra forma de pensar, y la que estamos en medio de ahora debido a la pandemia mundial de coronavirus no es diferente. Plantea preguntas existenciales: ¿Cómo vamos a vivir nuestras vidas cuando termine la crisis? ¿Qué importancia le daremos a nuestras relaciones sociales? ¿Cómo queremos administrar activamente nuestras finanzas y confiamos en las innovaciones digitales para cuidar nuestro dinero? Las soluciones inteligentes son posibles, de hecho, están a nuestro alrededor, pero nos lleva a otra pregunta: ¿decidiremos a favor de estas soluciones?

¿Cómo la crisis de la corona está cambiando nuestras prioridades?

Hoy, hemos tenido que cambiar de marcha y analizar objetivamente por qué esta crisis está teniendo un impacto tan grande en nosotros. Nos hemos preguntado una y otra vez: ¿cuándo volveremos a nuestras vidas normales? La respuesta, más que probable, es nunca más. Desde marzo, hemos visto cuán frágil es nuestro sistema económico. La división internacional del trabajo, las complejas cadenas de suministro y el movimiento globalizado de bienes han revelado debilidades. Al mismo tiempo, también reconocemos la importancia de nuestras relaciones sociales y cómo los valores humanos son primordiales.

Aprender a aceptar innovaciones digitales confiables

También ha quedado claro que las innovaciones digitales se han convertido en una parte esencial e incluso insustituible de nuestra vida cotidiana. Un gran número de nosotros estamos trabajando en oficinas en el hogar, y las reuniones virtuales son tan parte de la vida cotidiana como un trabajo conjunto de proyectos en la nube y eventos en vivo transmitidos. Hablamos con nuestros amigos en todos los rincones del mundo y compartimos música, videos y las emociones de la vida con ellos. De hecho, los avances técnicos han ido penetrando lentamente nuestras vidas con el tiempo. La inteligencia artificial y el aprendizaje automático ya nos ayudan a tomar decisiones cotidianas, ya sea apoyándonos en el servicio al cliente o permitiendo la conducción autónoma. Pero no debemos limitarnos a las ventajas personales y profesionales de las innovaciones digitales. ¿Estamos preparados, por ejemplo, para aceptar soluciones digitales para nuestras inversiones?

Gestión de la riqueza frente a “ser riqueza”

Ahora otra pregunta: ¿qué es realmente importante? ¿Es un consejo de inversión y riqueza a largo plazo como parte de la gestión tradicional de la riqueza? ¿O un retorno a lo que se conoce como “ser rico”, la noción de combinar suficiente satisfacción material y bienestar para ser financieramente independiente y feliz?

Cada persona toma decisiones de inversión individuales de manera independiente, con preferencias personales que juegan un papel tan importante como el panorama económico. Casi tan importante es la información específica disponible, como capital de inversión, ingresos anuales, perfil de riesgo individual y horizonte temporal. Los equipos profesionales de administración de patrimonio de los principales bancos tienen un amplio conocimiento financiero y, en base a esta información, recomiendan estrategias de inversión óptimas a sus clientes. Por lo tanto, un administrador de patrimonio proporciona un servicio que ya puede ser ejecutado por un algoritmo.

Todas las variables de las estrategias de inversión óptimas pueden calcularse muy fácilmente, y nadie puede hacerlo mejor que un programa especialmente desarrollado. Entonces, ¿por qué los clientes dudan en implementar soluciones digitales? La respuesta es que solo integramos las innovaciones digitales cuando estamos convencidos de su valor agregado. En la crisis actual, o en la nueva normalidad, las soluciones digitales se están volviendo no solo confiables sino de uso general. De manera crucial, nos otorgan más flexibilidad y más independencia, así como más oportunidades en todos los aspectos de nuestra vida profesional y privada. En pocas palabras: la tecnología se ha ganado nuestra confianza. Y cúal es el siguiente paso?

El futuro digital como oportunidad

El siguiente paso debe ser uno hacia el futuro. En el pasado, la gestión patrimonial se preocupaba más por la “ejecución solamente” y la gestión tradicional de activos, mientras que hoy se centra en los servicios de asesoramiento. Los robo advisors, por ejemplo, pueden proporcionar fácilmente consejos personalizados para los inversores. Si bien las soluciones financieras digitales en Suiza tuvieron una facturación de alrededor de 320 millones de francos suizos en 2018, en Alemania ya superaron la marca de mil millones de euros en 2017 con una tendencia al alza. Las diversas etapas de evolución de las plataformas digitales, como los robo-advisors y otras, se adaptan a las necesidades financieras de los inversores. En particular, la transparencia y el seguimiento en tiempo real de las inversiones son claras ventajas sobre los asesores tradicionales. En un futuro cercano, se puede imaginar un modelo híbrido que combine las ventajas del asesoramiento humano con los avances digitales. Solo entonces los inversores podrán beneficiarse de los efectos sinérgicos de la gestión del patrimonio.

Lograr el éxito juntos: con soluciones inteligentes

Nuestro futuro es digital, ya sea utilizando software como servicio (SaaS), infraestructura como servicio (IaaS) o plataforma como servicio (PaaS). Nuestro futuro es compartir, ya que tiene poco sentido que los departamentos de gestión de patrimonio institucionalizados de diferentes bancos desarrollen cada uno su propio software, infraestructura o plataforma. Nuestro futuro radica en la idea de que “menos es más”, y ahí es donde entra en juego Fibertel Perú. Brindamos estas soluciones basadas en la red para satisfacer las necesidades individuales de los clientes y la optimización de costos corporativos. ¡Estamos decidiendo hoy cómo será el mundo del mañana!

¿Cómo protegernos frente a los más importantes tipos de Virus?

Los virus (malware), son software creados para infectar nuestros equipos, provocar mal funcionamiento de los mismos o adueñarse de información. Aunque cada cierto tiempo aparecen nuevos virus, analizaremos los más importantes y la mejor forma de protegernos.

¿Cuáles son los principales tipos de malware?

Veamos los principales tipos de virus y malwareque podemos encontrarnos:

1. Adware

El adware, o software compatible con publicidad, es un software que muestra anuncios no deseados en su computadora. Los programas de adware tenderán a servirle anuncios emergentes, pueden cambiar la página de inicio de su navegador, agregar spyware y simplemente bombardear su dispositivo con anuncios. Adware es un nombre más conciso para programas potencialmente no deseados. No es exactamente un virus y puede que no sea tan obviamente malicioso como muchos otros códigos problemáticos que circulan por Internet. Sin embargo, no se equivoque, el adware debe salir de cualquier máquina en la que se encuentre. El adware no solo puede ser realmente molesto cada vez que usa su máquina, sino que también puede causar problemas a largo plazo para su dispositivo.

Adware utiliza el navegador para recopilar su historial de navegación web con el fin de “orientar” los anuncios que parecen ajustarse a sus intereses. En su forma más inocua, las infecciones de adware son simplemente molestas. Por ejemplo, el adware lo bombardea con anuncios emergentes que pueden hacer que su experiencia en Internet sea notablemente más lenta y más laboriosa.

La razón más común para el adware es recopilar información sobre usted con el fin de ganar dinero publicitario. Se llama adware cuando está en una computadora y madware cuando está en un dispositivo móvil, como su teléfono inteligente o tableta. No importa cuál sea el adware o el software malicioso, es probable que ralentice su máquina e incluso que sea más propensa a fallar.

- 1.1 Adware móvil

Hay dos formas en que un teléfono móvil u otro dispositivo conectado puede infectarse con adware: a través de una vulnerabilidad del navegador o mediante malas aplicaciones. Las malas aplicaciones son aplicaciones maliciosas que pueden instalar malware en su dispositivo.

De forma similar a una computadora, puede obtener adware a través de una vulnerabilidad del navegador que puede permitir anuncios emergentes.

Cuando una mala aplicación está infectada con adware, puede ser bombardeado por anuncios persistentes.

- 1.2 ¿Cómo se obtiene el adware?

Hay dos formas principales por las que puede contratar adware en su sistema o dispositivo.

En un caso, puede descargar un programa que contiene el adware, generalmente freeware o shareware, y se instala silenciosamente sin su conocimiento.

El segundo método es a través de lo que se llama un sitio web malo. Estos sitios web pueden infectarse con adware, que aprovechan una vulnerabilidad en su navegador web para ofrecer una descarga automática.

- 1.3 Cómo saber si tienes una infección de adware

- Computadora lenta

Si nota que se tarda más de lo habitual en iniciar programas y ejecutarlos, o en cargar documentos, imágenes o cualquier otra cosa en su computadora, es posible que tenga una infección. El adware puede ralentizar el procesador de su dispositivo y ocupar mucho espacio en la memoria, lo que provoca una disminución en el rendimiento general de su computadora.

- Bombardeado con anuncios

Es normal obtener algunos anuncios emergentes mientras navega por la web. Incluso es normal ver anuncios similares a algo que haya buscado anteriormente. Sin embargo, si es bombardeado con ventanas emergentes, recibe anuncios que parecen difíciles de cerrar o son redirigidos a anuncios de página completa, entonces su dispositivo puede estar infectado con adware.

- Choque constante

¿Sus programas se bloquean al azar? ¿Todo tu dispositivo se está congelando? Estos síntomas son una señal de alerta para el adware.

- Cambios en la página de inicio del navegador

El adware también es conocido por realizar cambios en la página de inicio de su navegador. Puede redirigirlo a una nueva página que luego podría instalar más adware y posiblemente otras formas de malware en su computadora.

- Conexión lenta a internet

El adware puede ralentizar su conexión a Internet porque está descargando grandes cantidades de anuncios de Internet.

Si experimenta alguno de estos síntomas, es posible que desee buscar una herramienta de eliminación de adware como Norton Power Eraser, que ayudará a eliminar cualquier adware y otro malware que pueda tener su dispositivo.

- 1.4 Cómo proteger sus dispositivos contra el adware:

Una estrategia inteligente para proteger sus computadoras y dispositivos móviles es instalar un paquete de seguridad de Internet, como Norton 360, y mantenerlo actualizado en cada uno de sus dispositivos (tableta, computadora portátil, dispositivo móvil, computadora de escritorio) y sus sistemas operativos. Sea proactivo en términos de elegir sabiamente los sitios web que visita. Si algo parece lento, spam o retrasado, o comportarse como si estuviera instalando un programa, abandone el sitio web de inmediato. Además, tenga cuidado al instalar nuevas aplicaciones. Es mejor nunca descargar aplicaciones a menos que provengan de la tienda de aplicaciones oficial de su sistema operativo. Incluso entonces, investigue un poco en Internet antes de tomar la decisión final de descargar para comprender qué acceso le está permitiendo al desarrollador de la aplicación a su dispositivo. Nunca haga clic en anuncios emergentes. Lo mismo ocurre con la descarga de archivos adjuntos o al hacer clic en enlaces en correos electrónicos de personas que no conoce. Siempre que su máquina le pregunte si desea actualizar el sistema operativo, su respuesta debería ser “sí”. Una forma común para que los piratas informáticos comprometan sus máquinas es explotando vulnerabilidades antiguas que no han sido parcheadas por un sistema operativo o una actualización de la aplicación.

Claro, hay peligros en el panorama digital. Sin embargo, proteger sus dispositivos puede no ser tan difícil como cree. Entre instalar y ejecutar un paquete de seguridad de Internet y tomar algunas precauciones de sentido común, puede ayudar a proteger sus dispositivos contra muchos tipos de software malicioso.

2. Spyware

El spyware es un software no deseado que se infiltra en su dispositivo informático, robando sus datos de uso de Internet e información confidencial. El spyware se clasifica como un tipo de malware: software malicioso diseñado para obtener acceso o dañar su computadora, a menudo sin su conocimiento. El spyware recopila su información personal y la transmite a anunciantes, empresas de datos o usuarios externos.

El spyware se usa para muchos propósitos. Por lo general, tiene como objetivo rastrear y vender sus datos de uso de Internet, capturar la información de su tarjeta de crédito o cuenta bancaria, o robar su identidad personal. ¿Cómo? El spyware monitorea su actividad en Internet, rastrea su información de inicio de sesión y contraseña, y espía su información confidencial.

Algunos tipos de spyware pueden instalar software adicional y cambiar la configuración de su dispositivo, por lo que es importante usar contraseñas seguras y mantener sus dispositivos actualizados.

Si alguna vez ha sido víctima de robo de identidad o fraude con tarjetas de crédito, no está solo. Las estadísticas de delitos cibernéticos cuentan la historia:

Un total de 978 millones de personas en 20 países se vieron afectadas por el delito cibernético en 2017, según Norton Cyber Security Insights Report Global Results.

Las víctimas del delito cibernético a nivel mundial perdieron $ 172 mil millones.

El spyware contribuyó a esos números.

El spyware es una de las amenazas más comunes en Internet. Puede infectar fácilmente su dispositivo y puede ser difícil de identificar. El spyware es una amenaza para las empresas y los usuarios individuales, ya que puede robar información confidencial y dañar su red.

Consulte nuestra guía para comprender cómo funciona el spyware, cómo eliminarlo y cómo protegerse a sí mismo o a su empresa.

Hay cuatro tipos principales de spyware. Cada uno usa tácticas únicas para seguirte.

- Adware, este tipo de spyware rastrea el historial y las descargas de su navegador, con la intención de predecir qué productos o servicios le interesan. El adware mostrará anuncios de los mismos productos o servicios relacionados para atraerlo a hacer clic o realizar una compra. El adware se utiliza con fines de marketing y puede ralentizar su computadora.

- Troyano, este tipo de software malicioso se disfraza de software legítimo. Por ejemplo, los troyanos pueden parecer una actualización de Java o Flash Player tras la descarga. El malware troyano está controlado por terceros. Se puede utilizar para acceder a información confidencial, como números de Seguridad Social e información de tarjetas de crédito.

- Cookies de rastreo, estos rastrean las actividades web del usuario, como búsquedas, historial y descargas, con fines de marketing.

- Monitores de sistema, Este tipo de spyware puede capturar casi todo lo que haces en tu computadora. Los monitores del sistema pueden grabar todas las pulsaciones de teclas, correos electrónicos, diálogos de salas de chat, sitios web visitados y programas ejecutados. Los monitores del sistema a menudo se disfrazan de software gratuito.

2.1. ¿Cómo obtengo spyware?

El spyware puede afectar a PC, Mac y dispositivos iOS o Android. Aunque los sistemas operativos Windows pueden ser más susceptibles a los ataques, los atacantes también se están infiltrando mejor en los sistemas operativos de Apple. Algunas de las formas más comunes en que su computadora puede infectarse con spyware incluyen:

- Aceptar un mensaje emergente o emergente sin leerlo primero

- Descargar software de una fuente poco confiable

- Abrir archivos adjuntos de correos electrónicos de remitentes desconocidos

- Piratear medios como películas, música o juegos

2.2. ¿Cómo reconocer el spyware en tu dispositivo?

El spyware puede ser difícil de reconocer en su dispositivo. Por su naturaleza, debe ser engañoso y difícil de encontrar. Pero hay pistas que pueden ayudarlo a identificar si ha sido infectado por spyware. Es posible que tenga un problema de spyware si su computadora muestra estos síntomas.

- Su dispositivo es lento o se bloquea inesperadamente.

- Su dispositivo se está quedando sin espacio en el disco duro.

- Obtienes ventanas emergentes cuando estás conectado o desconectado.

2.3. ¿Cómo eliminar el spyware?

Si cree que su dispositivo está infectado con spyware, ejecute un análisis con su software de seguridad actual para asegurarse de que haya limpiado todo lo que pueda. A continuación, descargue y ejecute una herramienta de eliminación de virus, como el Norton Power Eraser gratuito.

También hay otras herramientas de eliminación anti-spyware de buena reputación. Algunos de ellos solo funcionan cuando inicia el escaneo manualmente. Otros monitorean continuamente su computadora para asegurarse de que el spyware no pueda modificar o monitorear su información.

2.4. ¿Cómo ayudar a prevenir el spyware?

Aquí hay cuatro pasos principales para ayudar a prevenir el spyware.

- No abra correos electrónicos de remitentes desconocidos.

- No descargue archivos de fuentes no confiables.

- No haga clic en anuncios emergentes.

- Utilice software antivirus de buena reputación.

El spyware puede ser dañino, pero puede eliminarse y prevenirse siendo cauteloso y utilizando una herramienta antivirus.

Si ha sido infectado con spyware, tome medidas para eliminarlo. Sea proactivo cambiando sus contraseñas y notificando a su banco para detectar actividades fraudulentas.

3. Gusanos

Un gusano informático es un tipo de malware que propaga copias de sí mismo de una computadora a otra. Un gusano puede replicarse a sí mismo sin ninguna interacción humana, y no necesita unirse a un programa de software para causar daños.

3.1. ¿Cómo funcionan los gusanos informáticos?

Los gusanos se pueden transmitir a través de vulnerabilidades de software. O los gusanos informáticos pueden llegar como archivos adjuntos en correos electrónicos no deseados o mensajes instantáneos (IM). Una vez abiertos, estos archivos podrían proporcionar un enlace a un sitio web malicioso o descargar automáticamente el gusano informático. Una vez que está instalado, el gusano silenciosamente se pone a trabajar e infecta la máquina sin el conocimiento del usuario.

Los gusanos pueden modificar y eliminar archivos, e incluso pueden inyectar software malicioso adicional en una computadora. A veces, el propósito de un gusano informático es hacer copias de sí mismo una y otra vez, agotando los recursos del sistema, como el espacio en el disco duro o el ancho de banda, al sobrecargar una red compartida. Además de causar estragos en los recursos de una computadora, los gusanos también pueden robar datos, instalar una puerta trasera y permitir que un hacker obtenga el control de una computadora y la configuración de su sistema.

3.2. Stuxnet: el gusano informático más famoso

En julio de 2010, dos investigadores de seguridad descubrieron el primer gusano informático utilizado como arma cibernética después de una larga serie de incidentes en Irán. Apodado “Stuxnet”, este gusano parecía ser mucho más complejo que los gusanos que los investigadores estaban acostumbrados a ver. Esto atrajo el interés de especialistas de seguridad de alto perfil en todo el mundo. Sus extensas investigaciones los llevó a concluir que el gusano se estaba utilizando para atacar una planta de energía iraní, con el objetivo final de sabotear la producción de armas nucleares. Aunque el ataque finalmente

fracasó, este gusano informático todavía está activo en el panorama de amenazas hoy.

3.3. ¿Cómo saber si tu computadora tiene un gusano?

Si sospecha que sus dispositivos están infectados con un gusano informático, ejecute un análisis de virus de inmediato. Incluso si el escaneo resulta negativo, continúe siendo proactivo siguiendo estos pasos.

Vigile el espacio de su disco duro. Cuando los gusanos se replican repetidamente, comienzan a utilizar el espacio libre en su computadora.

Monitoree la velocidad y el rendimiento. ¿Su computadora ha parecido un poco lenta últimamente? ¿Algunos de sus programas se bloquean o no se ejecutan correctamente? Eso podría ser una señal de alerta de que un gusano está consumiendo su poder de procesamiento.

Esté atento a los archivos faltantes o nuevos. Una función de un gusano informático es eliminar y reemplazar archivos en una computadora.

3.4. ¿Cómo ayudar a proteger contra los gusanos informáticos?

Los gusanos informáticos son solo un ejemplo de software malicioso. Para ayudar a proteger su computadora de gusanos y otras amenazas en línea, siga estos pasos.

Dado que las vulnerabilidades de software son vectores de infección importantes para los gusanos informáticos, asegúrese de que el sistema operativo y las aplicaciones de su computadora estén actualizados con las últimas versiones. Instale estas actualizaciones tan pronto como estén disponibles porque las actualizaciones a menudo incluyen parches para fallas de seguridad.

El phishing es otra forma popular para que los piratas informáticos propaguen gusanos (y otros tipos de malware). Siempre tenga mucho cuidado al abrir correos electrónicos no solicitados, especialmente aquellos de remitentes desconocidos que contienen archivos adjuntos o enlaces dudosos.

Asegúrese de invertir en una solución sólida de software de seguridad de Internet que pueda ayudar a bloquear estas amenazas. Un buen producto debe tener tecnología anti-phishing, así como defensas contra virus, spyware, ransomware y otras amenazas en línea.

4. Troyano

Un caballo de Troya, o Troyano, es un tipo de código o software malicioso que parece legítimo pero puede tomar el control de su computadora. Un troyano está diseñado para dañar, interrumpir, robar o, en general, infligir alguna otra acción dañina en sus datos o red.

Un troyano actúa como una aplicación o archivo de buena fe para engañarte. Busca engañarte para que cargues y ejecutes el malware en tu dispositivo. Una vez instalado, un troyano puede realizar la acción para la que fue diseñado.

Un troyano a veces se llama virus troyano o virus troyano, pero es un nombre inapropiado. Los virus pueden ejecutarse y replicarse a sí mismos. Un troyano no puede. Un usuario tiene que ejecutar troyanos. Aun así, el malware troyano y el virus troyano a menudo se usan indistintamente.

Ya sea que prefiera llamarlo malware troyano o virus troyano, es inteligente saber cómo funciona este infiltrado y qué puede hacer para mantener sus dispositivos seguros.

4.1. ¿Cómo funcionan los troyanos?

Aquí hay un ejemplo de malware troyano para mostrar cómo funciona.

Puede pensar que ha recibido un correo electrónico de alguien que conoce y hacer clic en lo que parece un archivo adjunto legítimo. Pero te han engañado. El correo electrónico es de un ciberdelincuente, y el archivo en el que hizo clic, y que descargó y abrió, ha instalado malware en su dispositivo.

Cuando ejecuta el programa, el malware puede extenderse a otros archivos y dañar su computadora.

¿Cómo? Varía. Los troyanos están diseñados para hacer cosas diferentes. Pero probablemente desearás que no estén haciendo ninguno de ellos en tu dispositivo.

4.2. ¿Cómo los troyanos afectan los dispositivos móviles?

Los troyanos no son problemas solo para computadoras portátiles y de escritorio. También pueden afectar sus dispositivos móviles, incluidos teléfonos celulares y tabletas.

En general, un troyano se adjunta a lo que parece un programa legítimo. En realidad, es una versión falsa de la aplicación, cargada de malware. Los ciberdelincuentes generalmente los ubicarán en mercados no oficiales y de aplicaciones piratas para que los descarguen usuarios desprevenidos.

Además, estas aplicaciones también pueden robar información de su dispositivo y generar ingresos mediante el envío de mensajes de texto premium.

Una forma de malware troyano se ha dirigido específicamente a dispositivos Android. Llamado Switcher Trojan, infecta los dispositivos de los usuarios para atacar los enrutadores en sus redes inalámbricas. ¿El resultado? Los ciberdelincuentes podrían redirigir el tráfico en los dispositivos conectados a Wi-Fi y usarlo para cometer varios delitos.

4.3. ¿Cómo ayudar a proteger contra troyanos?

- La seguridad informática comienza con la instalación y ejecución de un paquete de seguridad de Internet. Ejecute análisis de diagnóstico periódicos con su software. Puede configurarlo para que el programa ejecute escaneos automáticamente durante intervalos regulares.

- Actualice el software de su sistema operativo tan pronto como las actualizaciones estén disponibles en la compañía de software. Los cibercriminales tienden a explotar agujeros de seguridad en programas de software obsoletos. Además de las actualizaciones del sistema operativo, también debe buscar actualizaciones en otro software que utilice en su computadora.

- Proteja sus cuentas con contraseñas complejas y únicas. Cree una contraseña única para cada cuenta utilizando una combinación compleja de letras, números y símbolos.

- Mantenga su información personal segura con firewalls.

- Haga una copia de seguridad de sus archivos regularmente. Si un troyano infecta su computadora, esto lo ayudará a restaurar sus datos.

- Tenga cuidado con los archivos adjuntos de correo electrónico. Para ayudar a mantenerse seguro, primero escanee un archivo adjunto de correo electrónico.

- Muchas de las cosas que debe hacer vienen con algo que no debe hacer, por ejemplo, tenga cuidado con los archivos adjuntos de correo electrónico y no haga clic en archivos adjuntos sospechosos. Aquí hay algunos más no.

- No visite sitios web inseguros. Algunos programas de seguridad de Internet le alertarán de que está a punto de visitar un sitio inseguro, como Norton Safe Web.

- No abra un enlace en un correo electrónico a menos que esté seguro de que proviene de una fuente legítima. En general, evite abrir correos electrónicos no solicitados de remitentes que no conoce.

- No descargue ni instale programas si no tiene plena confianza en el editor.

- No haga clic en ventanas emergentes que prometen programas gratuitos que realizan tareas útiles.

- Nunca abra un enlace en un correo electrónico a menos que sepa exactamente qué es.

5. Ransomware

La idea detrás del ransomware, una forma de software malicioso, es simple: bloquear y cifrar los datos de la computadora o dispositivo de la víctima, luego exigir un rescate para restaurar el acceso.

En muchos casos, la víctima debe pagar al ciberdelincuente dentro de un período de tiempo determinado o arriesgarse a perder el acceso para siempre. Y dado que los ataques de malware a menudo son implementados por los ciberdelincuentes, pagar el rescate no garantiza que se restablezca el acceso.

El ransomware mantiene a sus archivos personales como rehenes, evitando sus documentos, fotos e información financiera. Esos archivos todavía están en su computadora, pero el malware ha encriptado su dispositivo, haciendo que los datos almacenados en su computadora o dispositivo móvil sean inaccesibles.

Si bien la idea detrás del ransomware puede ser simple, defenderse cuando es víctima de un ataque malicioso de ransomware puede ser más complejo. Y si los atacantes no le dan la clave de descifrado, es posible que no pueda recuperar el acceso a sus datos o dispositivo.

Conocer los tipos de ransomware que existen, junto con algunos de los dos y no hacer que rodean estos ataques, puede ayudar en gran medida a protegerse de convertirse en una víctima del ransomware.

5.1. ¿Quiénes son los objetivos de los ataques de ransomware?

El ransomware puede propagarse por Internet sin objetivos específicos. Pero la naturaleza de este malware de cifrado de archivos significa que los ciberdelincuentes también pueden elegir sus objetivos. Esta capacidad de focalización permite a los ciberdelincuentes ir tras aquellos que pueden, y tienen más probabilidades de pagar, rescates más grandes.

Aquí hay cuatro grupos objetivo y cómo cada uno puede verse afectado.

- Grupos que se perciben como equipos de seguridad más pequeños. Las universidades entran en esta categoría porque a menudo tienen menos seguridad junto con un alto nivel de intercambio de archivos.

- Organizaciones que pueden y pagarán rápidamente. Las agencias gubernamentales, bancos, centros médicos y grupos similares constituyen este grupo, porque necesitan acceso inmediato a sus archivos, y pueden estar dispuestos a pagar rápidamente para obtenerlos.

- Empresas que contienen datos confidenciales. Las firmas de abogados y organizaciones similares pueden ser el objetivo, porque los ciberdelincuentes confían en las controversias legales que podrían surgir si se filtran los datos retenidos para el rescate.

- Negocios en los mercados occidentales. Los ciberdelincuentes van por los pagos más grandes, lo que significa apuntar a entidades corporativas. Parte de esto implica centrarse en el Reino Unido, los Estados Unidos y Canadá debido a la mayor riqueza y al uso de computadoras personales.

5.2. Qué hacer y qué no hacer del ransomware

El ransomware es un mercado rentable para los ciberdelincuentes y puede ser difícil de detener. La prevención es el aspecto más importante para proteger sus datos personales. Para disuadir a los ciberdelincuentes y ayudar a protegerse de un ataque de ransomware, tenga en cuenta estas ocho cosas que no debe hacer.

- Utilice software de seguridad. Para ayudar a proteger sus datos, instale y use una suite de seguridad confiable que ofrezca más que solo funciones antivirus. Por ejemplo, hay antivirus que pueden ayudar a detectar y proteger contra amenazas a su identidad y sus dispositivos, incluidos sus teléfonos móviles.

- Mantenga actualizado su software de seguridad. Siguen apareciendo nuevas variantes de ransomware, por lo que contar con un software de seguridad de Internet actualizado lo ayudará a protegerse contra los ataques cibernéticos.

- Actualice su sistema operativo y otro software. Las actualizaciones de software frecuentemente incluyen parches para vulnerabilidades de seguridad recientemente descubiertas que podrían ser explotadas por los atacantes de ransomware.

- No abra automáticamente los archivos adjuntos de correo electrónico. El correo electrónico es uno de los principales métodos para entregar ransomware. Evite abrir correos electrónicos y archivos adjuntos de fuentes desconocidas o no confiables. El spam de phishing en particular puede engañarlo para que haga clic en un enlace de aspecto legítimo en un correo electrónico que realmente contiene código malicioso. El malware luego le impide acceder a sus datos, los mantiene como rehenes y exige un rescate.

- Tenga cuidado con cualquier archivo adjunto de correo electrónico que le aconseje habilitar las macros para ver su contenido. Una vez habilitado, el malware macro puede infectar múltiples archivos. A menos que esté absolutamente seguro de que el correo electrónico es genuino y de una fuente confiable, elimínelo.

- Haga una copia de seguridad de los datos importantes en un disco duro externo. Los atacantes pueden obtener influencia sobre sus víctimas encriptando archivos valiosos y haciéndolos inaccesibles. Si la víctima tiene copias de seguridad, el cibercriminal pierde alguna ventaja. Los archivos de respaldo permiten a las víctimas restaurar sus archivos una vez que se ha limpiado la infección. Asegúrese de que las copias de seguridad estén protegidas o almacenadas sin conexión para que los atacantes no puedan acceder a ellas.

- Utilice los servicios en la nube. Esto puede ayudar a mitigar una infección de ransomware, ya que muchos servicios en la nube retienen versiones anteriores de archivos, lo que le permite “retroceder” a la forma no cifrada.

- No pagues el rescate. Tenga en cuenta que es posible que no recupere sus archivos incluso si paga un rescate. Un ciberdelincuente podría pedirle que pague una y otra vez, extorsionando su dinero pero nunca divulgando sus datos.

Con la aparición de nuevas variantes de ransomware, es una buena idea hacer todo lo posible para minimizar su exposición. Al saber qué es el ransomware y seguir estos pasos y no hacer, puede ayudar a proteger los datos de su computadora y la información personal de ser el próximo objetivo del ransomware.

6. Botnets

Las botnets son los caballos de batalla de Internet. Son computadoras conectadas que realizan una serie de tareas repetitivas para mantener los sitios web en funcionamiento. Se usa con mayor frecuencia en conexión con Internet Relay Chat. Estos tipos de botnets son completamente legales e incluso beneficiosos para mantener una experiencia de usuario fluida en Internet.

Lo que debe tener cuidado son las botnets ilegales y maliciosas. Lo que sucede es que las botnets obtienen acceso a su máquina a través de algún código malicioso. En algunos casos, su máquina es pirateada directamente, mientras que otras veces lo que se conoce como una “araña” (un programa que rastrea Internet buscando agujeros en la seguridad para explotar) realiza la piratería automáticamente.

La mayoría de las veces, lo que buscan hacer las botnets es agregar su computadora a su web. Eso generalmente ocurre a través de una descarga automática o engañándolo para que instale un caballo de Troya en su computadora. Una vez que se descarga el software, la botnet ahora se pondrá en contacto con su computadora maestra y le informará que todo está listo para funcionar. Ahora su computadora, teléfono o tableta está completamente bajo el control de la persona que creó la botnet.

Una vez que el propietario de la botnet tiene el control de su computadora, generalmente usa su máquina para llevar a cabo otras tareas nefastas. Las tareas comunes ejecutadas por botnets incluyen:

- Usar el poder de su máquina para ayudar en ataques de denegación de servicio distribuidos (DDoS) para cerrar sitios web.

- Envío de correo electrónico no deseado a millones de usuarios de Internet.

- Generar tráfico falso de Internet en un sitio web de terceros para obtener ganancias financieras.

- Reemplazar anuncios publicitarios en su navegador web específicamente dirigido a usted.

- Anuncios emergentes diseñados para que pague por a eliminación de la botnet a través de un falso paquete antispyware.

La respuesta corta es que una botnet está secuestrando su computadora para hacer lo que hacen las botnets: realizar tareas mundanas, más rápido y mejor.

6.1. ¿Cómo protegerse de las botnets?

La mayoría de las personas infectadas con botnets ni siquiera saben que la seguridad de su computadora se ha visto comprometida. Sin embargo, tomar precauciones simples de sentido común al usar Internet no solo puede eliminar las botnets que se han instalado, sino que también puede evitar que se instalen en su computadora, tableta y teléfono en primer lugar.

- La buena seguridad comienza con un paquete de seguridad de Internet que detecta el malware que se ha instalado, elimina lo que está presente en su máquina y evita futuros ataques.

- Actualice siempre el sistema operativo de su computadora lo antes posible. Los hackers a menudo utilizan fallas conocidas en la seguridad del sistema operativo para instalar botnets. Incluso puede configurar su computadora para instalar actualizaciones automáticamente.

- Lo mismo ocurre con las aplicaciones en su computadora, teléfono y tableta. Una vez que las compañías de software encuentran y anuncian las debilidades, los piratas informáticos se apresuran a crear programas para explotar esas debilidades.

- No descargue archivos adjuntos ni haga clic en enlaces de direcciones de correo electrónico que no reconoce. Este es uno de los vectores más comunes para todas las formas de malware.

- Use un firewall cuando navegue por Internet. Esto es fácil de hacer con las computadoras Mac, ya que vienen con el software Firewall preinstalado. Si está utilizando una máquina basada en Windows, es posible que deba instalar software de terceros.

- No visite sitios web que sean distribuidores conocidos de malware. Una de las cosas que puede hacer una suite de seguridad de Internet de servicio completo es avisarle cuando visite dichos sitios. En caso de duda, consulte con Norton Safe Web.

En general, los piratas informáticos tienden a buscar fruta baja. Si puede montar incluso defensas básicas, las botnets y otras formas de malware buscarán objetivos más fáciles.

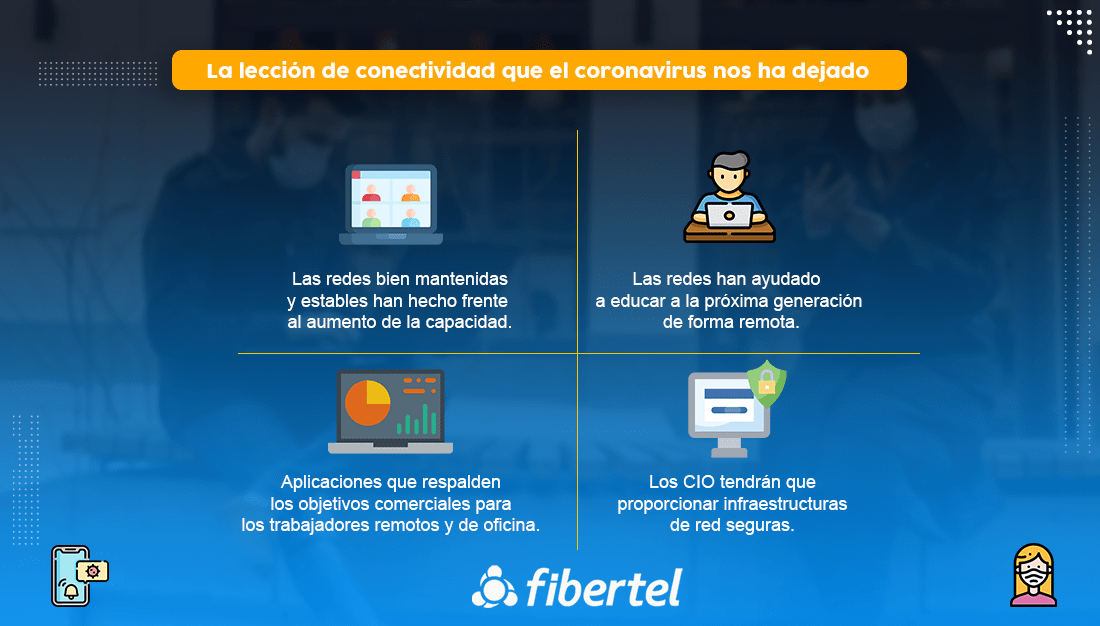

La Lección de Conectividad que el Covid-19 nos ha dejado

Estamos viviendo tiempos extraños y necesitamos adaptarnos a la comprensión de que nada volverá a ser lo mismo. Si hay una gran lección que la crisis de COVID-19 nos ha enseñado, es la importancia de estar conectados.

- Las redes bien mantenidas y estables han hecho frente al aumento de la capacidad durante la crisis que las redes de bajo costo.

- Las redes han ayudado a educar a la próxima generación de forma remota y nos ha proporcionado un vínculo muy necesario con el mundo exterior.

- Los CIOs tendrán que proporcionar infraestructuras de red seguras y aplicaciones que respalden los objetivos comerciales para los trabajadores remotos y de oficina.

Imagínese si esta emergencia de salud hubiera sucedido hace treinta años. No habría plataformas de comunicaciones de video para llevar a cabo reuniones de negocios virtuales o ponerse al día con amigos y familiares aislados, ni redes sociales para apoyo comunitario y emocional, ni aplicaciones para chat en vivo. El mundo habría sido un lugar muy solitario.

La pandemia que se extendió por todo el mundo en cuestión de semanas nos ha demostrado la importancia de una conectividad robusta y ubicua. Las redes estables, seguras y escalables han sido el epicentro de mantener operativos a los gobiernos y las empresas. Ha ayudado a educar a la próxima generación de forma remota y nos ha proporcionado un vínculo muy necesario con el mundo exterior.

CONECTIVIDAD: UN COMMODITY CRITICO

Mientras que algunas personas han resentido su régimen de trabajo a domicilio forzado, otras han prosperado. Después de una autopsia de teletrabajo, sin duda veremos un cambio a casa trabajando para muchos trabajadores del conocimiento. En una encuesta reciente, Gartner descubrió que el 74% de los directores financieros tienen la intención de cambiar a algunos empleados de forma permanente para trabajar a distancia.

La pandemia ha dejado a la mayoría de las industrias al borde de una caída económica masiva. Como resultado, los directores financieros están bajo una gran presión para reducir costos. El costoso espacio de oficina es un candidato obvio para el hacha. Bajo este nuevo régimen, la conectividad se convertirá en un commodity crítico. Los CIO tendrán que proporcionar infraestructuras de red seguras y aplicaciones que respalden los objetivos comerciales para los trabajadores remotos y de oficina.

Los viajes de negocios nacionales e internacionales cancelados ya han dado lugar a más videoconferencias y han impulsado el requisito de herramientas de colaboración efectivas y fáciles de usar. En un día de marzo, por ejemplo, Cisco Webex organizó cuatro millones de reuniones. Eso es el doble de lo que Cisco aloja en un día de alto tráfico. Esta tendencia continuará durante algún tiempo a medida que todos nos instalamos en nuestro mundo virtual en la nueva normalidad.

Los CIOs han visto por sí mismos que las redes bien mantenidas han hecho frente mejor al aumento de la capacidad durante la crisis que las redes de bajo costo. Hay proveedores que no pueden hacer frente a las demandas de seguridad o capacidad de la nube. Otros no pueden proporcionar un servicio estable y de alto rendimiento esencial para el teletrabajo.

No se trata solo del ancho de banda, también se trata de mantener los datos que fluyen a través de las redes de forma segura. Se han visto aparecer miles de dominios recién registrados de alto riesgo que hacen referencia al coronavirus, configurado para campañas de spam, phishing y malware. Los ciberdelincuentes siempre están un paso por delante cuando se trata de explotar los cambios en los comportamientos y vulnerabilidades en línea debido a situaciones sin precedentes. Fortalecer la seguridad ahora es esencial, ya que el coronavirus no será la última catástrofe que azote el mundo.

INVERTIR EN TRANSFORMACION DIGITAL

Las empresas que ya están en la curva de transformación digital se han destacado en la crisis. Ellos son los que han invertido en redes, seguridad y la nube. Esta inversión ha valido la pena, ya que se están adaptando rápidamente a las circunstancias cambiantes que la pandemia está creando diariamente. Las empresas se han apresurado a adoptar la videoconferencia, las herramientas de colaboración y los servicios en la nube para superar la pandemia. Esta transformación acelerada continuará a medida que los CEOs la vean como una póliza de seguro para el futuro, porque ningún negocio quiere volver a ponerse en segundo plano. Pero no es un momento para la experimentación tecnológica. El gasto en tecnología se alineará cuidadosamente con las prioridades de la organización durante algunos meses.

CONECTIVIDAD DE EXTREMO A EXTREMO

Con la multiplicación de las nuevas tecnologías, los procesos se vuelven extremadamente complejos. Un enfoque de bricolaje expone todo tipo de problemas de compatibilidad. La compra de soluciones estándar no significa que todas trabajarán juntas, como muchas empresas se han dado cuenta en detrimento de ellas durante la crisis.

La pandemia ha puesto el foco de atención en las redes y ha demostrado cuán críticos son para las operaciones comerciales. Pero están formados por muchas partes, a menudo de numerosos vendedores. Aquí es donde intervienen las habilidades de Fibertel Perú para proporcionar una solución segura de extremo a extremo desde la capa física de la red hasta el software.

La integración del servicio multisourcing (MSI) será la respuesta a las oraciones de muchas empresas. Ofrece un modelo de aprovisionamiento para administrar y proporcionar un único punto de responsabilidad para los servicios y tecnologías de múltiples proveedores. Las empresas pueden mantener el control de la visibilidad y el rendimiento de su infraestructura de TI sin los dolores de cabeza de gestión que conlleva.

UN FUTURO AUDAZ, NUEVO Y CONECTADO

Al igual que el agua limpia, muchos han dado por sentado la infraestructura de red. La pandemia ha cambiado la forma en que las empresas ven su conectividad. La transformación digital será una parte vital de la supervivencia. Algunos han aprendido esta lección de la manera difícil.

¿Estás listo para la red del futuro?

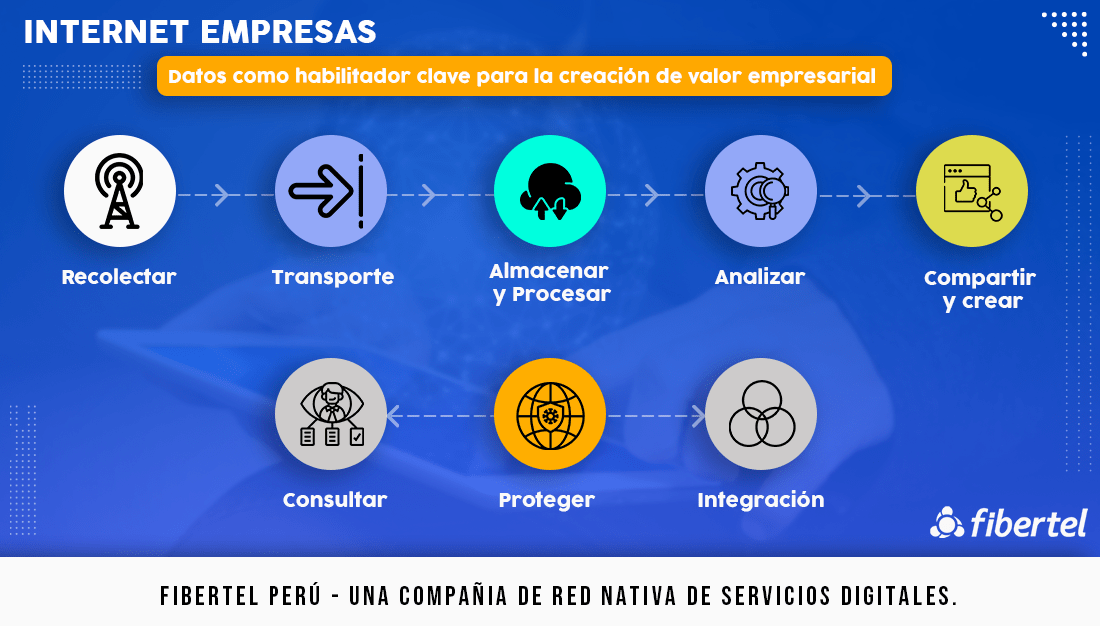

El Poder Invisible de los Datos

En la economía digital actual, los datos son un activo muy valioso. Desbloquear la información que contienen los datos es crucial para la innovación, brindando servicios al cliente superiores y una ventaja competitiva.

Las empresas están produciendo cada vez más datos. Los analistas indican que, se generarán 175 zettabytes de datos anualmente para 2025. Esto es más de diez veces los 16,1 zettabytes generados en 2016. Estos analistas predicen que las empresas crearán casi el 60 por ciento de estos nuevos datos. En el pasado, los consumidores eran responsables de gran parte de sus propios datos, pero su dependencia y confianza en los servicios en la nube actuales, especialmente desde las perspectivas de conectividad, rendimiento y conveniencia, continúa aumentando.

MAYOR IMPORTANCIA DEL INTERCAMBIO DE DATOS

En Internet de las empresas, los datos deben compartirse con los ecosistemas de su empresa o negocio extendido para ofrecer un mayor valor a los clientes. Todas las partes de la economía tienen un entorno operativo o de producción donde los datos deben compartirse. Esto es cierto para todos los sectores, desde la fabricación del petróleo y el gas hasta el comercio minorista. Incluso aquellos que quizás no haya considerado, como bancos o firmas de abogados, ahora tienen cámaras CCTV habilitadas para Internet, unidades de HVAC (calefacción, ventilación y aire acondicionado) y ascensores, que son atendidos por terceros que acceden a los datos para proporcionar mantenimiento predictivo. Esto crea posibles riesgos de seguridad que deben mitigarse. Mientras tanto, los ecosistemas empresariales trabajan para reunir a múltiples jugadores de diferentes tamaños y tipos con sus datos para construir una escala que esté más allá de la capacidad de una sola organización, o en algunos casos, la industria tradicional como la fabricación, la logística y el comercio minorista.

HACER QUE LOS DATOS FUNCIONEN

Por su propia naturaleza, Internet de empresas produce cantidades gigantescas de datos. Aquí es donde se encuentran los mayores desafíos. ¿Cómo puede administrar, almacenar, analizar y compartir estos datos de forma segura? Aquí hay algunas consideraciones clave: Primero, los datos a menudo necesitan ser administrados en tiempo real cuando se necesitan para la continuidad de las líneas de producción inteligentes y las redes de transporte, por ejemplo, por los ecosistemas empresariales que los respaldan. Un subconjunto de estos datos debe ser en tiempo súper real con una latencia de menos de milisegundos, por ejemplo, autos autónomos que se comunican entre sí e infraestructura en la carretera para detectar un accidente en la próxima esquina En segundo lugar, algunos datos en tiempo real deben almacenarse a lo largo del tiempo para que puedan hacerse referencias cruzadas con otras variables de datos o compararse con el tiempo. Por ejemplo, los datos médicos como las imágenes de resonancia magnética deberán compararse con el tiempo para un solo paciente o diferentes pacientes a nivel global utilizando sistemas de IA de autoaprendizaje Finalmente, estos datos deben analizarse y protegerse con precisión, asegurando el cumplimiento de los estrictos requisitos de cumplimiento, gobernanza, privacidad y soberanía de datos. EL servicio de Fibertel Perú aborda todos estos problemas mediante el uso de activos estratégicos de datos, una amplia experiencia en el campo de los datos. Con el Internet de las empresas no se trata solo de conectar a las personas. También se trata de conectar a las personas con los objetos y, a su vez, de los objetos a los procesos comerciales, incluso aquellos que se extienden fuera del perímetro de la empresa, y también a la infraestructura tecnológica.

NUEVAS TECNOLOGÍAS

Una serie de tecnologías emergentes están habilitando la era de Internet de las Empresas en cada paso del viaje de datos:

- 5G y Edge

Permiten funcionar a empresas en tiempo real, conectando dispositivos IoT a escala. Edge crecerá en importancia como un punto de procesamiento de datos intermediario entre la nube y los dispositivos o puntos finales de IoT para ayudar a facilitar decisiones en tiempo real sobre la marcha.

- SD-LAN (LAN definida por software)

Será esencial para administrar la segmentación de la red, basada en la identidad de las personas y la máquina en lugar de las configuraciones tradicionales de conmutadores y enrutadores. Le permite integrar fácilmente un nuevo grupo de máquinas en su red, proporcionar acceso temporal o permanente a un socio y proteger su red mediante el aislamiento lógico de dispositivos sospechosos. También le permite habilitar IoT a escala.

- SDx (todo definido por software)

Le permite implementar reglas comerciales en sus sistemas de TI para priorizar ciertos tipos de tráfico o aplicar niveles adicionales de protección de seguridad. Está habilitando la virtualización de la WAN con SD-WAN, pero también la LAN, Wi-Fi e incluso 5G. SDx se trata de poder planificar de manera efectiva y también reaccionar ante los problemas que surgen inevitablemente en el mundo real: redirigir el tráfico si hay congestión, por ejemplo.

- AIOps (IA para operaciones de TI)

Es la aplicación de Inteligencia Artificial (IA) a los registros de datos que salen de diversos sistemas de TI para predecir la congestión y otros problemas de TI. Nos permite tomar medidas correctivas y ofrecer experiencias positivas para el usuario final.

- Los Servicios de múltiples nubes

Se han vuelto críticos para acceder a datos no estructurados y estructurados en múltiples ubicaciones, sin tener que procesarlos exhaustivamente. La clave es tener un enfoque de “nube correcta”

La inteligencia artificial y el análisis de datos están permitiendo la creación de la empresa cognitiva. Los científicos y analistas de datos pueden aplicar datos para abordar problemas comerciales clave y utilizar la inteligencia artificial para buscar respuestas en los datos a escala.

- Chatbots

Inteligencia Artificial (IA) y la automatización también son vitales para una mejor prestación de servicio al cliente al liberar al personal para hacer frente a problemas más complejos. Los chatbots pueden usar el procesamiento del lenguaje natural para responder preguntas rutinarias de clientes y empleados en banca minorista o para servicios de asistencia de TI internos.

- El lugar de trabajo conectado

Complementa los chatbots al incorporar las comunicaciones en los procesos comerciales utilizando una plataforma de comunicaciones como servicio.

- Ciberdefensa de la cadena de valor

La protección de tecnologías operativas como dispositivos IoT conectados, así como el monitoreo de los registros de seguridad que salen de ellos y los sistemas de TI tradicionales son un área de vital importancia. Hoy en día, los piratas informáticos pueden usar tecnologías operativas habilitadas para Internet, que reciben servicio de terceros, como una puerta trasera a su red. Y tenemos la responsabilidad de garantizar que nuestros proveedores y socios puedan mantener seguros los datos de nuestros clientes